Les développeurs sont en train de publier des mises à jour pour corriger les failles critiques.

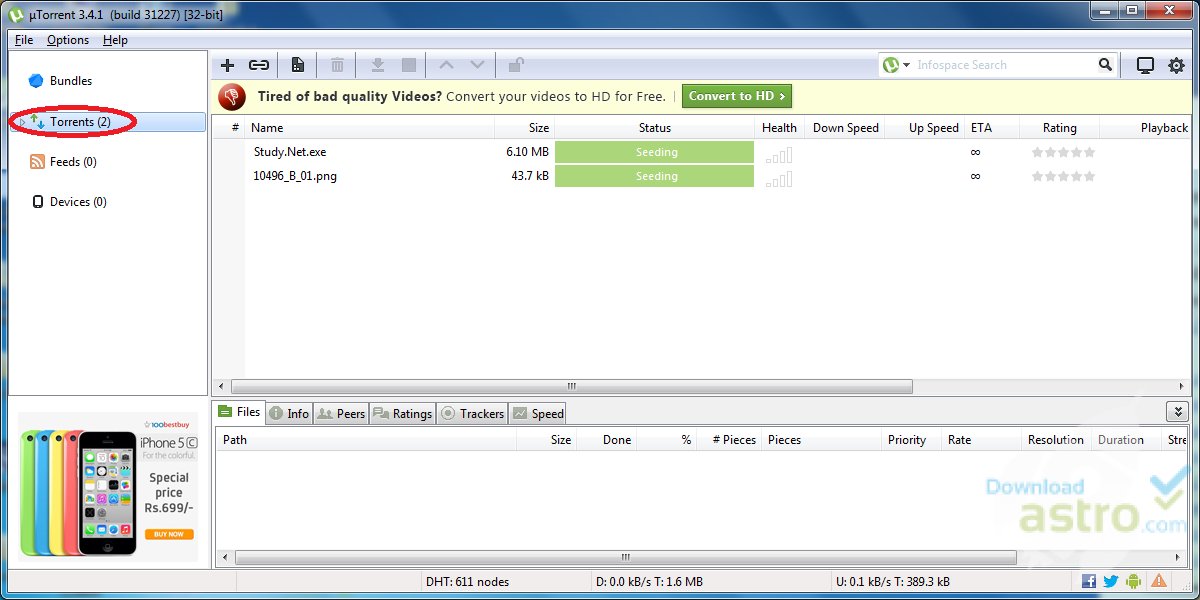

uTorrent, l’une des applications BitTorrent les plus utilisées sur Internet, sont vulnérables à toute une série de vulnérabilités faciles à exploiter qui permettent aux pirates d’exécuter du code, d’accéder aux fichiers téléchargés et d’accéder aux historiques de téléchargements. . Les développeurs d’uTorrent sont en train de déployer des correctifs pour l’application de bureau uTorrent pour Windows et le nouveau produit Web uTorrent.

Dans un mail envoyé mardi après-midi, Dave Rees, vice-président de l’ingénierie chez BitTorrent, le développeur des applications uTorrent, a déclaré que la faille a été corrigée dans une version bêta de l’application de bureau uTorrent Windows, mais n’a pas encore été livrée. les utilisateurs qui ont déjà installé la version de production de l’application. La version corrigée, uTorrent / BitTorrent 3.5.3.44352, est disponible ici en téléchargement et sera automatiquement diffusée aux utilisateurs dans les prochains jours. Dans un e-mail séparé envoyé mardi soir, Rees a déclaré que uTorrent Web avait également été corrigé. « Nous encourageons vivement tous les clients d’uTorrent Web à mettre à jour la dernière version disponible 0.12.0.502 disponible sur notre site Web et également via la notification de mise à jour en application », écrit-il.

Plus tôt mardi, le chercheur de Project Zero, Tavis Ormandy, a averti que les failles restaient non corrigées dans uTorrent Web. Le dernier courriel de Rees indiquait que ce n’était plus le cas.

Les exploits de preuve de concept d’Ormandy incluent celui-ci pour uTorrent Web et celui-ci pour celui d’uTorrent. Ils utilisent une technique connue sous le nom de réindexation de système de nom de domaine pour résoudre un domaine Internet non fiable à l’adresse IP locale de l’ordinateur exécutant une application uTorrent vulnérable. L’exploit d’Ormandy canalise ensuite les commandes malveillantes à travers le domaine pour les faire s’exécuter sur l’ordinateur. Le mois dernier, le chercheur a montré des vulnérabilités critiques similaires dans l’application Transmission BitTorrent.

Ni Ormandy ni Rees n’ont inclus de conseil d’atténuation pour les versions uTorrent vulnérables. Les personnes disposant de l’application de bureau uTorrent pour Windows ou d’uTorrent Web doivent cesser de les utiliser jusqu’à la mise à jour vers une version corrigeant ces vulnérabilités critiques.