Des chercheurs en sécurité ont découvert qu’un groupe de pirates a mené une opération d’espionnage depuis 2012, visant les smartphones sous Android dans le monde entier, notamment dans des pays comme la France, l’Allemagne, l’Inde, l’Italie et les États-Unis.

Le groupe de pirates, nommé DARK Caracal, a utilisé des techniques simples d’espionnage et de piratage, comme le phishing et l’usurpation d’identité, qui ne nécessitent pas de compétences avancées en programmation ou en informatique.

DARK Caracal a ainsi récolté des centaines de gigaoctets d’informations et de données auprès de personnes influentes ou importantes dans le monde politique, financier ou journalistique. Ce qui nous pousse à penser qu’il s’agit d’une opération soutenue ou opérée par un État. D’ailleurs, selon les données de géolocalisation récupérées par les chercheurs, c’est à Beyrouth, au Liban, que tout a commencé.

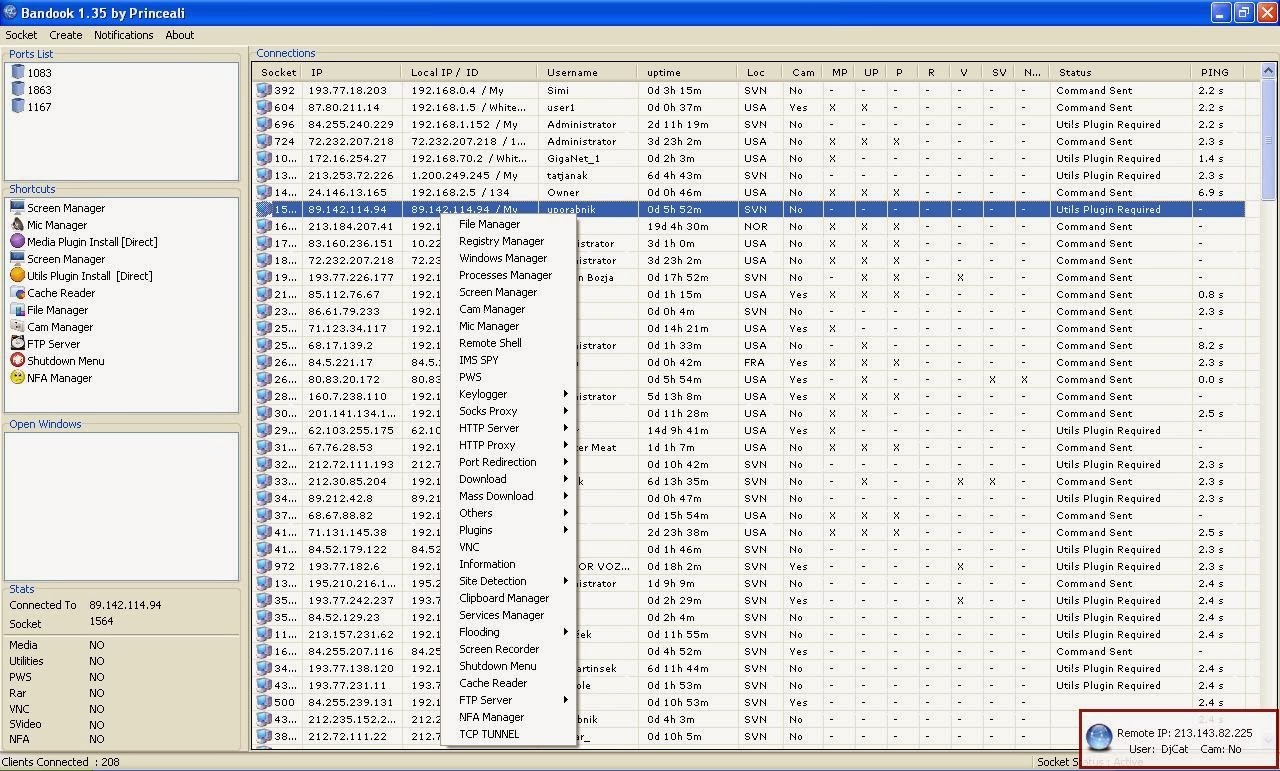

Techniquement, et pour comprendre les méthodes utilisées, Il s’agit d’utiliser un cheval de Troie (Trojan et des backdoors comme Bandook RAT, FinFisher et Cross RAT pour infecter les PC des victimes) caché dans une fausse application mobile, comme un faux WhatsApp ou un faux Messenger, à installer depuis une plateforme parallèle (une fausse aussi, comme secureandroid.info, www.blackmart.us, appbrain, etc.).