Plus de 4 000 sites Web ont été infectés par des logiciels malveillants de chiffrement et de minage via une bibliothèque JavaScript tierce compromise.

Les sites peuvent garantir que les bibliothèques tierces n’ont pas été altérées à l’aide de l’attribut Sub Resource Integrity de la balise de script HTML.

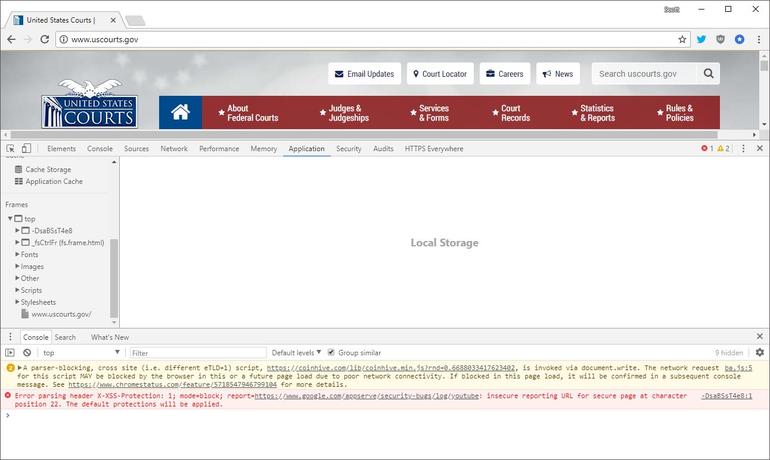

Les sites Web gouvernementaux aux États-Unis, au Royaume-Uni et en Australie ont été utilisés par les visiteurs pour crypter des logiciels malveillants de minage après la compromission d’un service tiers.

Au Royaume-Uni, les sites Web concernés comprenaient le Bureau du Commissaire à l’information, la Student Loans Company et le National Health Service (NHS) du Royaume-Uni en Écosse; aux États-Unis, uscourts.gov, et en Australie, le portail du gouvernement du Queensland.

Le service de minage compromis

Le service compromis utilisé par tous ces sites était la bibliothèque JavaScript de Browsealoud, qui rend les sites Web accessibles via des outils de lecture d’écran et de traduction.

L’incident démontre les dangers de ne pas sécuriser correctement les pages qui se chargent dans les bibliothèques JavaScript hébergées par un tiers, a déclaré Helme, d’autant plus que ces bibliothèques sont des cibles tentantes pour les pirates informatiques.

«Si vous voulez charger un crypto mineur sur plus de 1 000 sites Web, vous n’attaquez pas 1 000 sites Web et plus, vous attaquez le site Web dont ils chargent tous le contenu», écrit-il.

Pour se prémunir contre de tels exploits de minage, Helme indique que tous les sites qui chargent des bibliothèques JavaScript tierces doivent inclure l’attribut Sub Resource Integrity dans la balise de script HTML qui charge la bibliothèque, comme indiqué ici.

Comment gagner à la transformation numérique – Aperçu d’un sondage mondial auprès des cadres supérieurs

Ce livre blanc étudie l’état d’avancement de la transformation numérique afin de découvrir les domaines dans lesquels les entreprises sont fortes, telles que la transformation numérique en tant que priorité stratégique et d’investissement et l’importance de laisser les résultats commerciaux conduire la transformation.

« En bref, cela aurait pu être totalement évité par tous ceux qui étaient impliqués, même si le fichier a été modifié par des pirates informatiques », explique le chercheur. « Je suppose que, dans l’ensemble, nous ne devrions vraiment pas voir des événements comme celui-ci se produire à une telle échelle sur des sites aussi importants. »

Helme a découvert que la bibliothèque de Browsealoud a été mise à jour pour inclure le mineur de crypto-monnaie vers 3 heures du matin le dimanche, et que le malware semble avoir été servi aux visiteurs du site pendant une période de quatre heures ce jour-là.

Texthelp dit que Browsealoud a depuis été retiré de « tous nos sites clients », et ajouté qu’aucune information client n’a été exposée. Cependant, le site Web de l’OIC était toujours hors ligne au moment où cet article a été publié.

Commentant l’incident, un porte-parole du Centre national de cybersécurité (NCSC) du Royaume-Uni, membre de l’agence de renseignement GCHQ, a déclaré que « rien n’indique que les membres du public soient en danger », mais a ajouté que incidents.