Un service de renseignement est une organisation gouvernementale ou une entreprise privée qui cherche à obtenir de l’information précieuse utile pour la sûreté nationale, les enquêtes de la police ou des détecteurs privés et d’Interpol, etc. en collectant l’information par différents moyens. Mais ce qui nous intéresse ici en tant que simples utilisateurs, ce sont les moyens les moins chers et les plus accessibles pour créer un service de renseignement. Vous me croyez vraiment ? Non, ce n’est pas possible et encore avec un article de moins de 1000 mots !

Le service de renseignement étatique ou privé nécessite de gros moyens et des compétences dans presque tous les domaines technologiques, de la programmation à la fabrication des puces électroniques en passant par beaucoup de social engineering, reverse engineering et d’autres charabias techniques et matériels sophistiqués comme le « IMSI-Catcher », « Nightstand », « COTTONMOUTH-I » et le « PICASSO ».

Nous, dans cet article, on va seulement vous expliquer à titre informatif et éducatifs aussi (si vous êtes étudiant ou en formation en Cyber-Security) comment les agences, les pirates aussi et des organismes de renseignement peuvent facilement intercepter des données avec des logiciels et applications d’espionnage qui existent déjà dans le web.

L’interception des données via du matériels

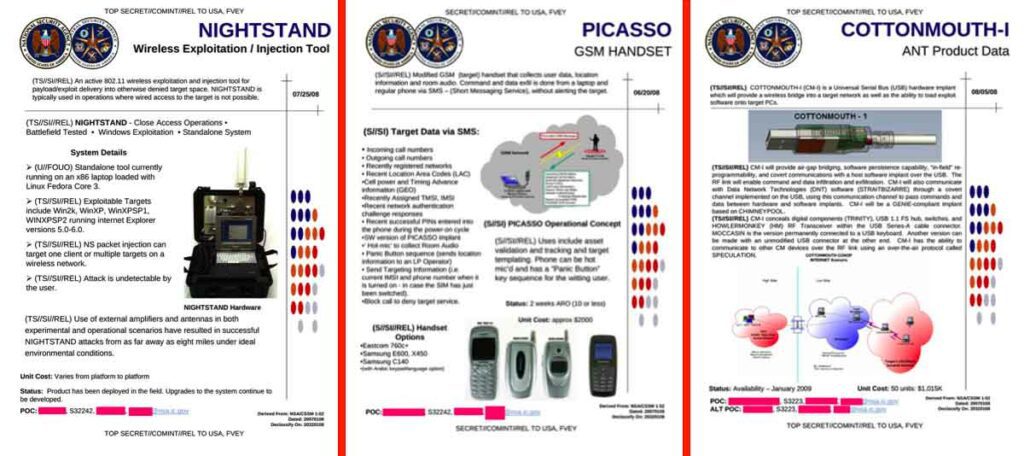

Après des révélations d’un journal allemand, le « Der Spiegel » en 2013 sur l’ampleur de l’espionnage de la NSA dans les réseaux informatiques, je vous cite quelques outils matériels (Hardware) incroyables de cyber espionnage utilisés par cette agence américaine de sécurité nationale.

- Le NIGHTSTAND : Il s’agit d’un dispositif sans fil qui permet d’exploiter et d’insérer des données dans un ordinateur cible, sans avoir besoin d’une connexion internet. Il peut réaliser des attaques à distance, jusqu’à environ 13 kilomètres de la cible.

- Le PICASSO : c’est un téléphone sans fil lambda doté d’une puce GSM (disponible en deux modèles de Samsung) qui permet de “collecter les données d’utilisateurs, les informations de géolocalisation et les sons ambiants”. Ces données peuvent être récupérées via un ordinateur portable ou par SMS “sans éveiller les soupçons de la cible”.

- COTTONMOUTH-I : il s’agit d’un outil qui se présente comme un port et un câble USB ordinaires. Mais en réalité, il cache une carte mère qui permet de créer “un pont sans fil vers un réseau cible, ainsi que la possibilité d’injecter des logiciels “exploit” sur des ordinateurs portables visés.” (Un “exploit” est un logiciel malveillant qui profite d’une faille de sécurité informatique dans un système d’exploitation ou un logiciel.) Ainsi, la NSA peut introduire un cheval de Troie dans n’importe quel ordinateur.

Ces outils que je viens de citer ici font partie de la Toolbox de la NSA selon les révélations du journal allemand et qui coute environ 250,000 dollars seulement !

Il existe aussi L’IMSI-catcher, un autre appareil électronique qui permet d’intercepter les communications sur un réseau GSM. Il simule une antenne-relais 2G, 3G, 4G ou 5G pour attirer les téléphones à proximité. Il capte alors les données des smartphones (appels, SMS, données) et les analyse. Même si une partie du trafic est cryptée, il peut extraire de nombreuses informations, notamment les métadonnées.

L’IMSI-catcher est souvent utilisé par les services de renseignement et les forces de l’ordre. Il est parfois installé près des lieux de manifestations, d’événements sportifs ou de festivités.

Édité le 25 octobre 2023

Je vous invite à voir en urgence cette magnifique vidéo de Micode, un jeune informaticien qui a pu infiltrer un réseau d’arnaqueurs au SMS et qui explique mieux le fonctionnement de L’IMSI-catcher :

L’interception des données via des logiciels

Il s’agit d’intercepter des données numériques comme les communications via WhatsApp ou Messenger et d’espionner la vie numérique des utilisateurs grâce aux logiciels et applications d’espionnage et aussi aux techniques de piratage comme le phishing, le scam, le spam et toute autre forme d’escroquerie sur internet.

Parmi les logiciels utilisés, on peut citer à titre exemple :

DROIDJACK, est un logiciel parmi ces outils et qui est disponible gratuitement sur internet pour créer facilement des chevaux de Troie et cibler les utilisateurs des smartphones sous Android.

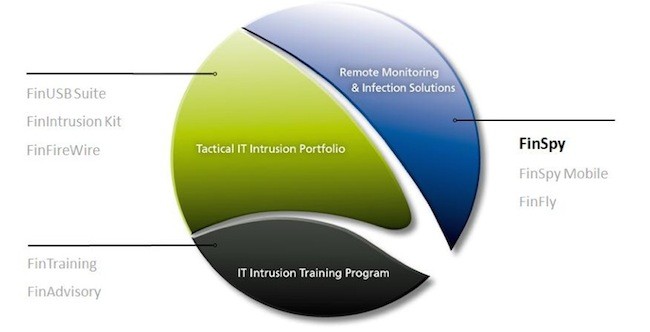

Un outil logiciel qui est un peu ancien mais très efficace. Il s’agit de FinFisher, qui a été le sujet de pas mal d’articles dans l’affaire de WikiLeaks en 2014 car il a été utilisé par les services de renseignement du monde entier et surtout la NSA.

Grâce à ce FinFisher et ses composants FinFisher Relay et FinSpy Proxy, vous pouvez collecter et intercepter des données de tous les ordinateurs et smartphones infectés par ce maudit trojan qui partage en toute discrétion sa récolte avec les espions et les pirates du monde entier !

FinFisher est si apprécié par les services de renseignement grâce à son efficacité car il est capable d’espionner la messagerie en ligne, la voix sur IP comme Skype, les mails, la navigation web et pire encore les fichiers en local sur le disque dur, y compris les fichiers supprimés, et les périphériques tels que le microphone et la webcam.

Wireshark est un autre logiciel d’analyse de réseau qui permet de capturer et de visualiser le trafic sur un réseau. Il peut filtrer, décoder et inspecter les paquets de données qui circulent entre les différents appareils. Wireshark peut être utilisé pour détecter des problèmes de réseau, des intrusions ou des activités suspectes.

On parle aussi de Metasploit dans la collecte des données. C’est un Framework d’exploitation qui permet de tester la sécurité d’un système informatique. Il contient des centaines de modules qui permettent de lancer des attaques contre des vulnérabilités connues. Metasploit peut être utilisé pour intercepter des données, prendre le contrôle d’un système ou installer des portes dérobées.

Et enfin le dernier logiciel de cet article est Nmap, un logiciel de scan de réseau qui permet de découvrir les hôtes et les services disponibles sur un réseau. Il peut identifier le système d’exploitation, les ports ouverts, les services en cours d’exécution et les caractéristiques du réseau. Nmap peut être utilisé pour cartographier un réseau, détecter des failles ou préparer des attaques.